相信大家在平时学习和工作中,总避免不了实验测试,离不开实验环境,这就给大家推荐一款最好用的模拟器,在众多模拟器中,唯独EVE-NG更适合大众用户使用。

关于EVE-NG介绍

EVE-NG(全称Emulated Virtual Environment – Next Generation),继Unetlab 1.0后的Unetlab的2.0新版本,改了名字,原名是Unified Networking Lab统一网络实验室。笔者觉得名字改的非常合理,这款模拟器已经不仅可以模拟网络设备,也可以运行一切虚拟机。理论上,只要能将虚拟机的虚拟磁盘格式转换为qcow2都可以在EVE-NG上运行。所以,EVE-NG可以算得上是仿真虚拟环境。

EVE-NG是国外大神们开发的,融合了dynamips,IOL,KVM。它是深度定制的Ubuntu操作系统,可以直接把它安装在x86架构的物理主机上。它也有ova版本,可以导入到VMware等虚拟机软件中运行。

EVE-NG下载

EVE-NG分为Professional专业版和Community社区版,社区版是免费的。 EVE-NG提供两种格式的安装文件,OVA或ISO文件格式。官方网站上的下载镜像分别是MEGA Mirror和Google Drive,这两种在国内都是无法直接下载的,59学习网推荐EVE-NG中文网或者最新封装版EVE模拟器下载。

最强EVE-NG模拟器安装指南!

部署EVE-NG虚拟机

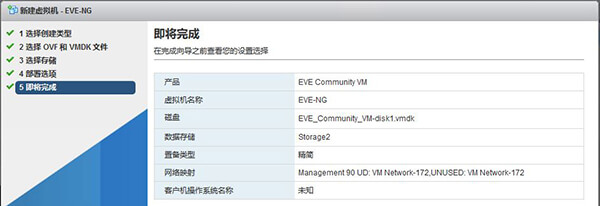

1、下载好OVF模板后,通过VMware ESXi导入虚拟机模板,基本上使用默认配置就可以,也可以根据自己的需求修改虚拟机的硬配置。

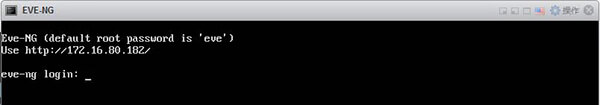

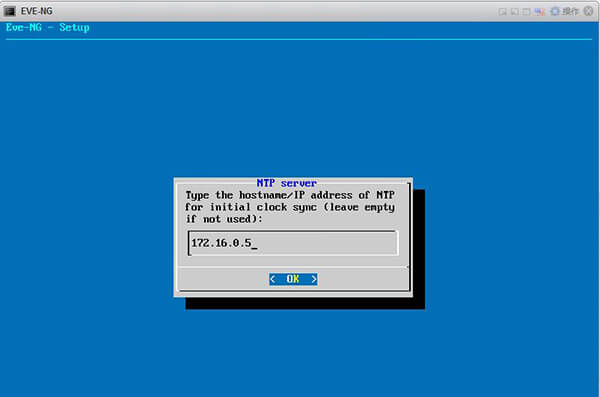

2、虚拟机导入完成以后,打开虚拟机电源,系统默认会通过DHCP获取IP地址,如果没有DHCP服务器,可以手动配置静态IP。默认后台登录账号为root/eve

4、配置完成后,虚拟机会自动重启。

导入IOU

1、到这里EVE-NG虚拟机就部署完成了,但是这只是一个运行模拟器的工具,还需要上传IOU后才可以使用。IOU是思科的一种模拟器,(IOS ON UNIX),可以模拟三层路由以及二层交换,是思科公司在测试ios时使用的,用IOU可以做很多大规模的试验,并且资源占用率很小。同时也是学习网络知识的必备神器。

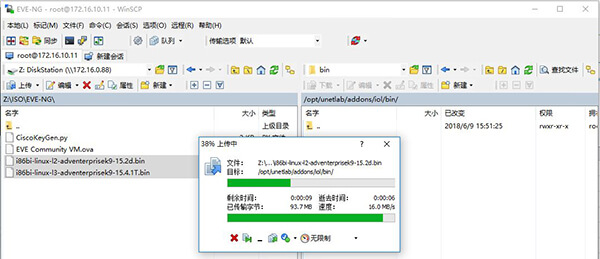

2、上传IOU到EVE-NG,IOU同样可以在EVE-NG中文网中找到。我们上传两个IOU到EVE-NG中,分别是:

Switch: i86bi-linux-l2-adventerprisek9-15.2d.bin

Router: i86bi-linux-l3-adventerprisek9-15.4.1T.bin

上传路径如下,通过SFTP上传。

/opt/unetlab/addons/iol/bin

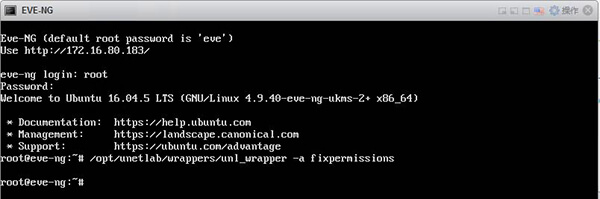

3、上传完毕后,执行以下命令,获取镜像的执行权限

/opt/unetlab/wrappers/unl_wrapper -a fixpermissions

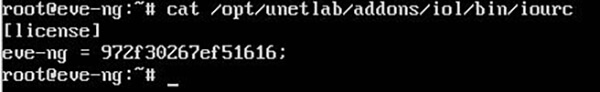

4、搜索并下载Cisco IOU Keygen,然后上传到EVE-NG虚拟机中,执行以下命令:

python CiscoKeyGe.py

5、把生成的License文件复制到如下文件中

vi /opt/unetlab/addons/iol/bin/iourc

创建Lab

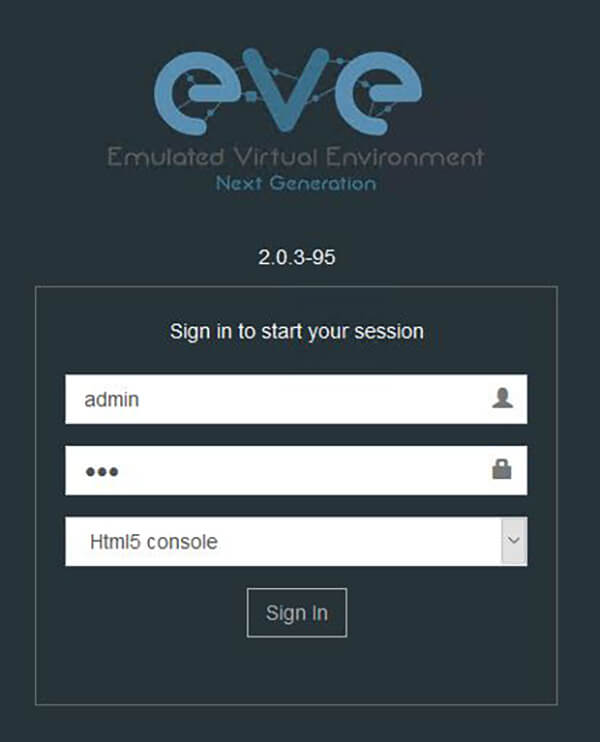

1、通过前面配置的IP地址登录EVE-NG的Web控制台,默认账号为admin/eve,注意控制台类型选择HTML5 Console。

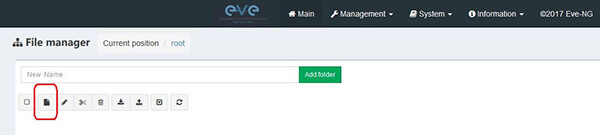

2、点击“Add new lab”创建一个新的Lab, 这里每个Lab就是由一组设备组成的网络实验环境。

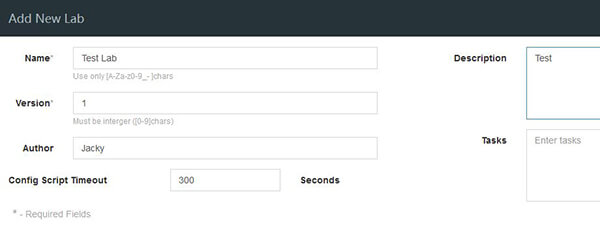

3、填写一Lab的基本信息,这个随便填就可以。

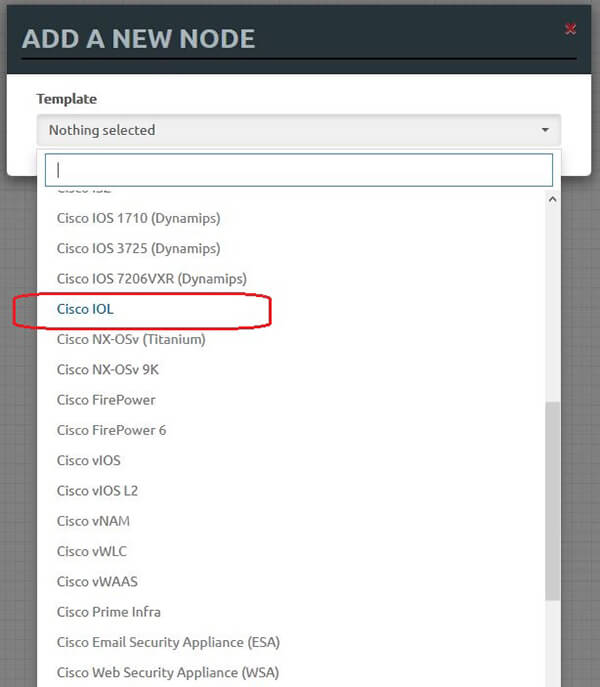

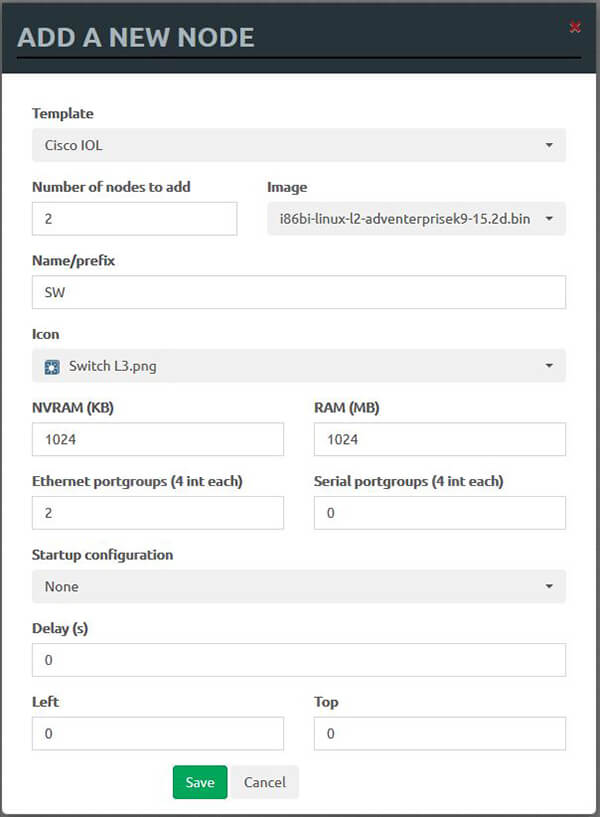

4、创建完Lab后,开始创建网络设备,这里每一个网络设备都叫做一个Node。点击左上角的“Add an obje-ct”,然后选择“Node”。从下接列表中可以看到EVE-NG支持的设备非常多,这里我们只上传了IOU(两个Ci-sco的IOL),所有只有Cisco IOL这一项可选。点击选择Cisco IOL。

5、这里我们选择添加两个Switch,可以修改一下名子的前缀和图标。NVRAM和RAM保持默认即可,Ethernet portgroups默认是1,包含4个端口,可以通过修改portgroup的数量来增加端口。

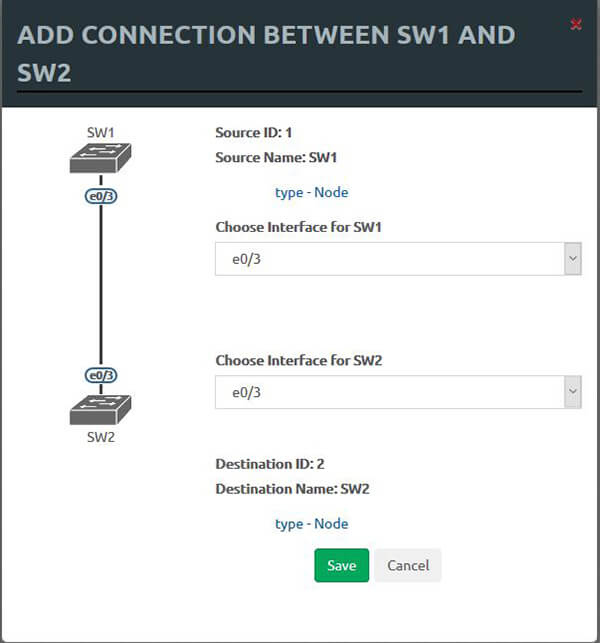

6、再以同样的方式添加两台VPC,要连接设备可以通过拖动设备上的插头标志到另外的设备上即可。同时会出现选择端口的提示框,这里可以保持默认,也可以按自己的设计选择设备的端口。

7、所有设备都连线完毕以后,就可以打开设备电源了,右键点击设备选择“Start”,可以选择所有设备再点击“Start”同时打开所有设备。

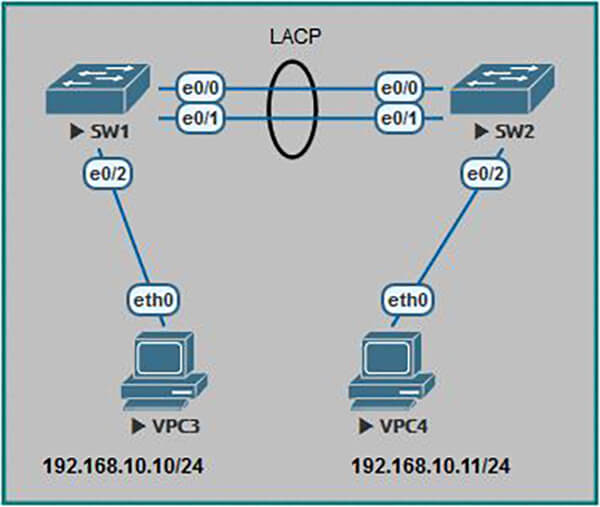

8、这里我们在两台Switch之间连了两条线,然后配置成LACP,两台交换机分别接一台VPC,来验证一下IOU是否工作正常。连线完毕后如下图。

配置交换机

1、交换机开机以后,点击交换机图标就可以打开Console。如果打不开,可以换个浏览器试一下。

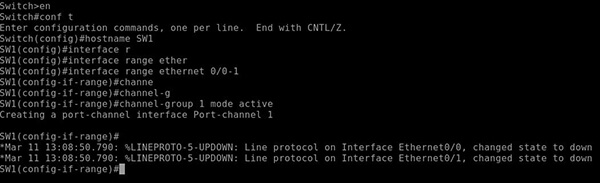

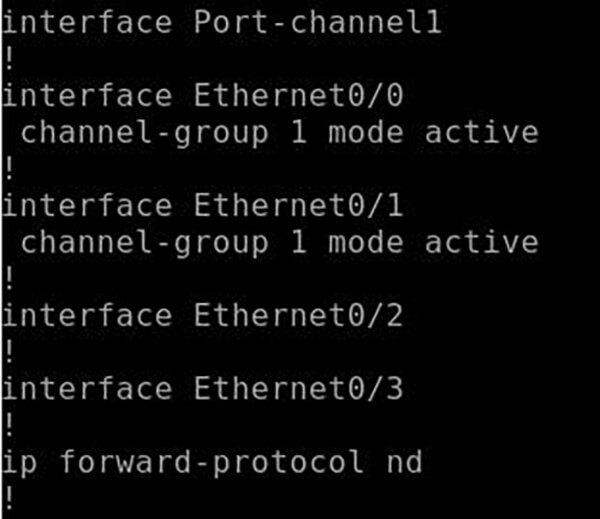

2、将交换机SW1的LACP配置为active模式

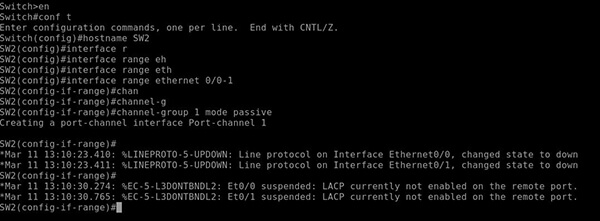

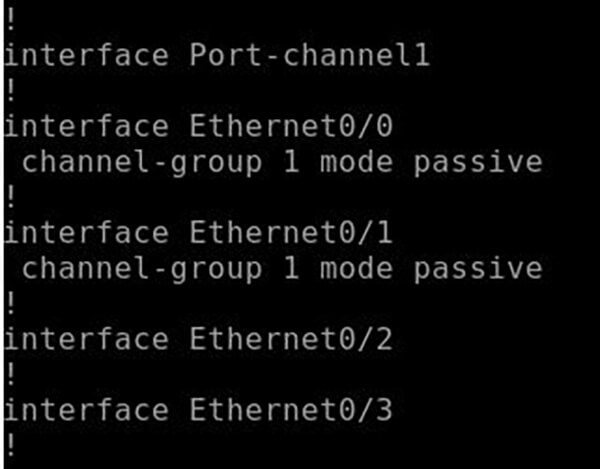

3、将交换机SW2的LACP配置为passive模式

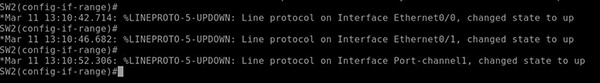

4、两边都配置完成后,等待几秒钟,可以看到Port-channel1已经UP起来了。

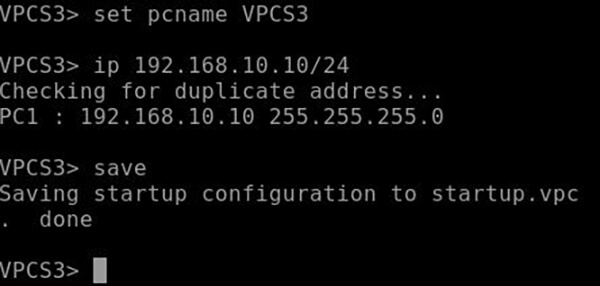

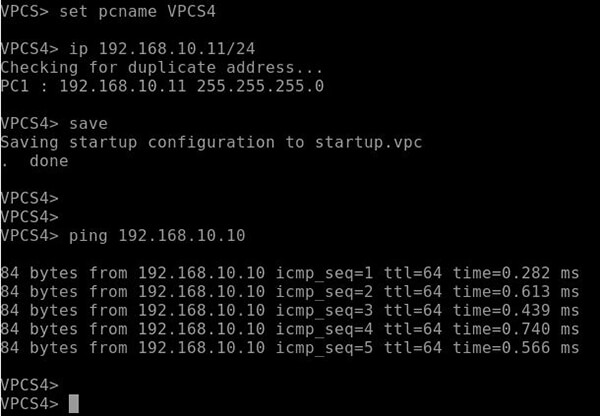

5、配置两台VPC的IP地址。

6、配置完成后,在两台VPC上ping对方的IP地址,查看是否可以ping通。

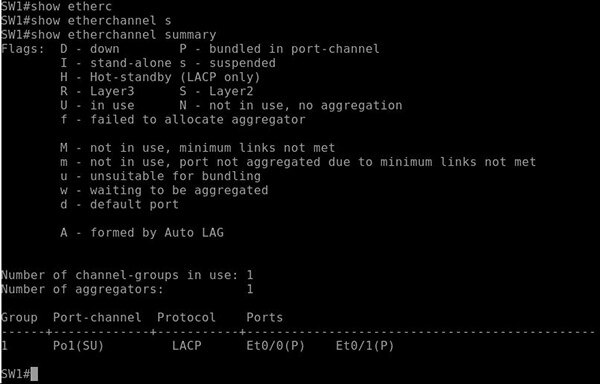

7、在交换机SW1上查看etherchannel的状态,可以看到e0/0和e0/1都是bundled in port-channel的状态,协议为LACP。

8、在交换机SW1上show run可以看到LACP模式为Active。

9、在交换机SW1上show run可以看到LACP模式为Passive。

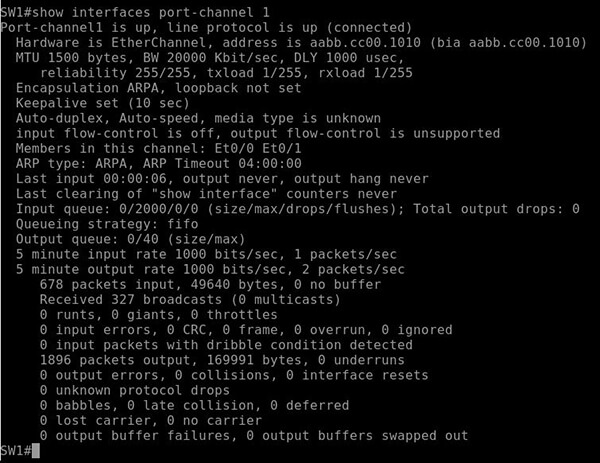

10、查看port-channel状态,确认port-channel 1 工作正常。

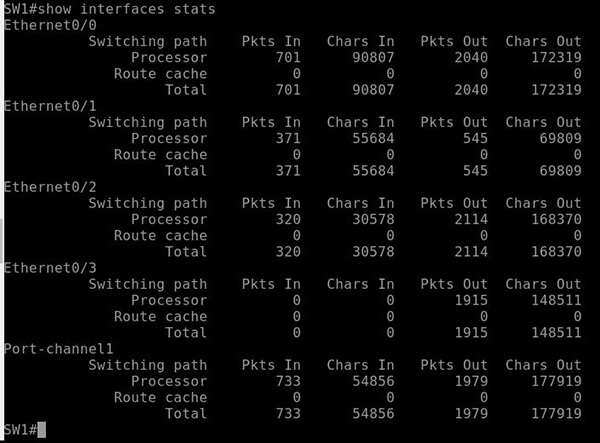

11、查看端口状态,可以看到e0/0~2和port-channel1都有流量。

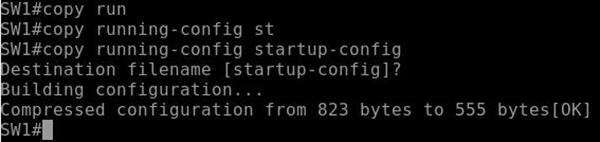

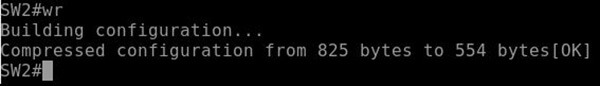

12、到这里,LACP配置就完成了,两台VPC之间可以相互PING通,说明两台交换机之间的LACP工作正常。也说明EVE-NG中的Cisco IOL工作正常。最后,记得将交换机配置存盘,否则交换机重启后配置就丢失了。

EVE-NG特点

KVM硬件加速

拓扑设计师

导入/导出配置

Labs xml文件格式

图片导入和地图

自定义内核支持L2协议

内存优化(UKSM)

CPU看门狗

完整的HTML5用户界面

无需使用辅助工具即可使用

多用户

完全支持与真实网络的交互

同时实验室实例

从Ubuntu LTS 16.04服务器中获得长期支持

EVE带给您力量您需要在多供应商环境设计和测试中掌握您的网络。

EVE-NG支持的镜像

-

Dynamips (Cisco IOS emulation)

-

c7200-adventerprisek9-mz.152-4.S6 (supported cards: PA-FE-TX, PA-4E, PA-8E)

-

c3725-adventerprisek9-mz.124-15.T14 (supported cards: NM-1FE-TX, NM-16ESW)

-

c1710-bk9no3r2sy-mz.124-23

-

Other images from the above series should work too

-

IOL (IOS on Linux also known as IOU)

-

L2-ADVENTERPRISE-M-15.1-20131216.bin

-

L2-ADVENTERPRISE-M-15.1-20140814.bin

-

L2-IPBASEK9-M-15.1-20130726.bin

-

L3-ADVENTERPRISEK9-M-15.4-1T.bin

-

L3-ADVENTERPRISEK9-M-15.4-2T.bin

-

L3-ADVIPSERVICES-M-15.1-2.9S.bin

-

And others

Qemu 支持的镜像

-

Cisco ACS 5.6, 5.8.1.4

-

Cisco ISE 1.2, 1.4

-

Cisco ISE 2.1

-

Cisco ASA 8.0.2 (Singe and Multi Context)

-

Cisco ASA 8.4 Multicontext Support

-

Cisco ASA 9.1.5 Multicontext Support

-

Cisco ASAv 9.6.2, 9.7.1 or earlier

-

Cisco IPS 7.1

-

Cisco Firepower 6.1, 6.2 Management centre (FMC)

-

Cisco Firepower 6.1, 6.2 Treat defence ASAv (FTD)

-

Cisco Firepower 6.1, 6.2 NGIPSv

-

Cisco Firepower 5.4 (NGIPS, FMC)

-

Cisco CSR 3.16, 3,17

-

Cisco CSR 16.03 Denali

-

Cisco CSR 16.0.4 Everest

-

Cisco vIOS L3 15.5, 15.6.2T

-

Cisco vIOS L2 15.2

-

Cisco ESA 9.7, 9.8, Email Security Appliance

-

Cisco WSA 8.6, 9.2 10.0 Web Security Appliance

-

Cisco CDA 1.0 Context Delivery Agent

-

Cisco NXOS Titanium 7.1.0.3

-

Cisco NXOSk9 (require source of 2xCPU and 8G RAM for single node)

-

Cisco XRv 5.2.2, 5.3.2, 6.0.1, 6.0.2

-

Cisco XRvK9 6.0.1, 6.1.2 (require source of 4xCPU and 16G RAM for single node)

-

Cisco vWLC, 7.4. 8.0.100, 8.2.X, 8.3.X

-

Cisco vNAM Virtual Network Analysis Module 6.2.x

-

Cisco vWAAS 200.5.5

-

Cisco CUCM 11.5.1.11900-26

-

Juniper vSRX 12.1.47D

-

Juniper Olive M series

-

Juniper vSRX NG 15.1×49-D40.6

-

Juniper vXRX NG 15.1×49-D70.3

-

Juniper vMX 14.1.4R8

-

Juniper vMX 16.1R3.10 VCP (control plane node)

-

Juniper vMX 16.1R3.10 VFP (forwarding plane node)

-

Juniper vMX 17.1 VCP (control plane node)

-

Juniper vMX 17.1 VFP (forwarding plane node)

-

Juniper vQFX 10K VRE (routing engine)

-

Juniper vQFX 10K VFE (forwarding engine)

-

Junos Sphere 16.1

-

Alcatel 7750SR: 13.0.R3

-

A10, vThunder 2.7.1

-

Aruba: Clearpass 6.4.X

-

Arista vEOS 4,17.2F and earlier versions

-

Barracuda NGFW

-

Brocade vADX 3.01.1

-

Checkpoint FW: R77-20, R77-30

-

Citrix Netscaler 11.0.62

-

Dell SonicWall 11.3.0

-

CumulusVX 2.5.3

-

ExtremeOS 21.1.14

-

F5 BIG-IP 12.0.0 Supports LTM, GTM HA

-

Fortinet Manager v5

-

Fortinet Mail 53

-

Fortinet FGT v5.X

-

Fortinet 5.2.3

-

HP VSR 1000 7.10

-

Mikrotik 6.30.2

-

PaloAlto FW 7.0, 7.1

-

pfSense FW 2.3

-

S-Terra FW, Gate 4.1,

-

S-Terra CSP-VPN gate 3.1

-

VyOS 1.1.6

-

Windows XP

-

Windows 7

-

Windows 10

-

Windows Server 2003

-

Windows Server 2008R2

-

Windows Server 2012 R2

-

Windows Server 2016

-

Linux TinyCore 6.4

-

Linux Slax 7.08

-

Linux Mint 18

-

Linux Kali x64 Full

-

Linux Kali x386 light

-

Linux Mint 18

-

Linux Ubuntu Desktop 16.04

-

Linux DSL 4.4.10

-

Linus Ubuntu Server 16.04 Webmin

-

Linux NETem: NETem bandwidth limitation, delay, jitter and packet loss.

-

Ostinato traffic generator 0.7, 0.8

原创·59学习网https://www.59xuexi.com/?p=945 转载需授权!